Der Raspberry Pi ist ein sehr beliebter Mini-Server. Auch auf diesem laufen viele Dienste, die OpenSSL nutzen (u.a. für https) und daher vom Herzbluten (engl.: Heartbleed) betroffen sein könnten. Das Aktualisieren geht zum Glück ganz einfach - wie auch unter Debian.

Sicherheitslücke beheben

Updates installieren

Im Endeffekt müsst ihr nur das Repository aktualisieren und dann alle Updates einspielen, wie man es auf jedem üblichen Debian-System auch macht:sudo apt-get update

sudo apt-get dist-upgradeAlternativ kann man auch Aptitutde verwenden, welches sich in einigen Stellen besser benutzen lässt (etwa zur Suche von Paketen). Das ist hier aber nicht relevant. Mit apt-get funktioniert es ganz genau so.

Wichtig ist lediglich, dass beim Update openssl und libssl vorgeschlagen wird, wie im folgenden Beispiel:

user@raspberrypi ~ $ sudo aptitude dist-upgrade

Die folgenden Pakete werden aktualisiert:

libssl-dev libssl1.0.0 openssl

Die folgenden Pakete werden EMPFOHLEN, aber NICHT installiert:

libssl-doc

3 Pakete aktualisiert, 0 zusätzlich installiert, 0 werden entfernt und 0 nicht aktualisiert.

3.250 kB an Archiven müssen heruntergeladen werden. Nach dem Entpacken werden 0 B zusätzlich belegt sein.

Möchten Sie fortsetzen? [Y/n/?]

Holen: 1 http://mirrordirector.raspbian.org/raspbian/ wheezy/main libssl-dev armhf 1.0.1e-2+rvt+deb7u6 [1.500 kB]

Holen: 2 http://mirrordirector.raspbian.org/raspbian/ wheezy/main libssl1.0.0 armhf 1.0.1e-2+rvt+deb7u6 [1.050 kB]

Holen: 3 http://mirrordirector.raspbian.org/raspbian/ wheezy/main openssl armhf 1.0.1e-2+rvt+deb7u6 [700 kB]

3.250 kB wurden in 2 s heruntergeladen (1.599 kB/s)

Vorkonfiguration der Pakete ...

(Lese Datenbank ... 84411 Dateien und Verzeichnisse sind derzeit installiert.)

Vorbereitung zum Ersetzen von libssl-dev 1.0.1e-2+rvt+deb7u4 (durch .../libssl-dev_1.0.1e-2+rvt+deb7u6_armhf.deb) ...

Ersatz für libssl-dev wird entpackt ...

Vorbereitung zum Ersetzen von libssl1.0.0:armhf 1.0.1e-2+rvt+deb7u4 (durch .../libssl1.0.0_1.0.1e-2+rvt+deb7u6_armhf.deb) ...

Ersatz für libssl1.0.0:armhf wird entpackt ...

Vorbereitung zum Ersetzen von openssl 1.0.1e-2+rvt+deb7u4 (durch .../openssl_1.0.1e-2+rvt+deb7u6_armhf.deb) ...

Ersatz für openssl wird entpackt ...

Trigger für man-db werden verarbeitet ...

libssl1.0.0:armhf (1.0.1e-2+rvt+deb7u6) wird eingerichtet ...

libssl-dev (1.0.1e-2+rvt+deb7u6) wird eingerichtet ...

openssl (1.0.1e-2+rvt+deb7u6) wird eingerichtet ...

Aktueller Status: 0 aktualisierbare Pakete [-3].

user@raspberrypi ~ $Serversoftware neustarten

Damit die neue Library angezogen wird, müssen die Serverdienste nun neugestartet werden. Das funktioniert so wie im folgenden beschrieben.Apache httpd neustarten

Ihr loggt euch ein und setzt folgenden Befehl ein:sudo service apache2 restartNGinx neustarten

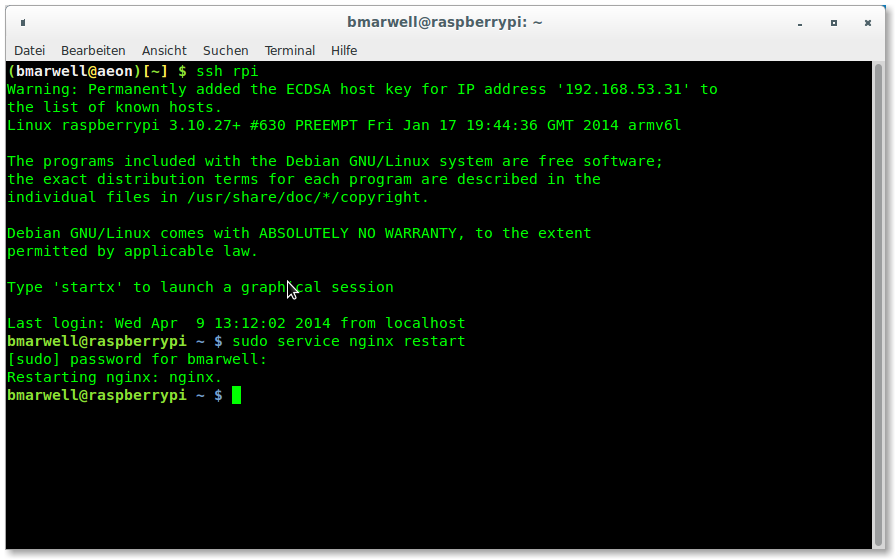

Das Neustarten des NGinx-Webservers geht auf dem Raspbery Pi sehr flott und dauert nur Sekunden. Viel zu tippen hat man auch nicht:Die Befehle aus dem Bildschirmfoto lauten:

ssh rpi # login auf dem raspberry pi

sudo service nginx restartOder den ganzen Server neustarten

Das geht auch mit einem Befehl:sudo reboot