Wie das IT-Fachmagazin c't aus dem Verlag Heise bereits in der aktuellen Ausgabe 17/2011 berichtet hat, befand sich in dem Header der verschlüsselten Verbatim-Festplatten ein zweiter Kryptografischer Schlüssel. Jeder dieser Schlüssel kann selbstständig die Verschlüsselung aufheben, so dass der Verdacht naheliegt, dass der Hersteller hier eine Hintertür eingebaut hat.

Wie das IT-Fachmagazin c't aus dem Verlag Heise bereits in der aktuellen Ausgabe 17/2011 berichtet hat, befand sich in dem Header der verschlüsselten Verbatim-Festplatten ein zweiter Kryptografischer Schlüssel. Jeder dieser Schlüssel kann selbstständig die Verschlüsselung aufheben, so dass der Verdacht naheliegt, dass der Hersteller hier eine Hintertür eingebaut hat.

Funktionsweise von LUKS

Keyslots und Masterkey

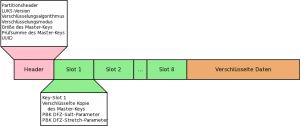

LUKS ist ein Kryptographiemodul im Kernelmodul dm-crypt, welches selbiges um einige Funktionen erweitert. Dazu gehört ein sogenannter "Header", in dem Informationen zur Verschlüsselung gespeichert sind. Bestandteil hiervon sind mehrere Keyslots, so dass mehr als nur eine Passphrase oder ein binärer Schlüssel (etwa in Form einer Datei) zur Entschlüsselung genutzt werden können. Damit nicht bei jedem Wechsel, Anlegen oder Löschen eines Schlüssels die gesamte Datenpartition neu verschlüsselt werden muss, wird im Kopf der sogenannte "Masterkey" angelegt, mit dem die Daten verschlüsselt werden. Dieser Masterkey wird seinerseits verschlüsselt in einem oder mehreren der acht Keyslots abgelegt. So ermöglicht jeder einzelne Schlüssel unabhängig Zugriff auf die Daten, ein Löschen des Schlüssels behindert andersherum auch nicht den Zugriff der anderen noch vorhandenen Schlüssel. Sind alle Schlüssel gelöscht, besteht auch kein Zugriff auf den Masterkey mehr; Alle Daten sind dann unwiderruflich gut verschlüsselt und faktisch verloren.

Es bietet sich daher an, in einem zweiten Keyslot eine Datei als Kryptographischen Schlüssel abzulegen, der seinerseits sicher (etwa in einem Safe) verwahrt wird. Dadurch behält man Zugriff auf die Daten, selbst wenn die Passphrase einmal in Vergessenheit geraten sollte.

Transparenz durch Mapper-Devices

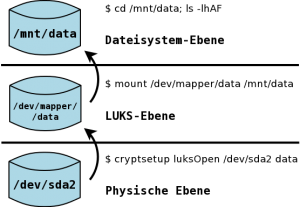

LUKS bildet zusammen mit dm-crypt eine Abstraktionsebene, die für den Benutzer transparent erscheint. Wird etwa ein verschlüsseltes Gerät /dev/sdb3 geöffnet, so wird ein entschlüsseltes Gerät mit dem angegeben Namen unter /dev/mapper/ abgelegt, welches über den normalen Mountprozess in Linux eingebunden werden kann.

Es verhält sich somit für den Benutzer wie eine normale, unverschlüsselte Festplatte. Auf Grund dieser Eigenschaften (zusammen mit den mehreren Keyslots) ist LUKS für Vollverschlüsselung von Festplatten sehr beliebt und wird auch häufig eingesetzt.

Verbatim: Undokumentiert und unkommentiert

Zurück zum Artikel von Heise online: Besonders prekär ist der Fall auch deswegen, weil weder in der Dokumentation dieser Schlüssel erwähnt wurde, noch der Hersteller Stellung zu dieser Merkwürdigkeit bezogen hat. Das lässt natürlich viel Raum für Spekulation. Ein paar Thesen zu dem Zweitschlüssel sollen hier kurz vorgesellt werden.

Der zuvor benutzte Schlüssel

Eine Möglichkeit könnte sein, dass das zuvor benutzte Passwort weiterhin gespeichert wird und damit als "Backup" dient. Damit würde allerdings die Sicherheit des NAS extrem verringert werden: Angenommen, die Passphrase wurde kompromittiert und ist unsicher; Das neue Passwort böte in diesem Fall keinen Schutz, da das zuvor benutzte (kompromittierte) weiterhin Zugriff auf die Daten ermöglicht.

Support-Key für vergessliche User

Ebenfalls naheliegend ist die These, dass Verbatim einen eigenen Schlüssel hinterlegt, um bei vergessenen Passwörtern aushelfen zu können. Aber auch hier entsteht ein großes Sicherheitsproblem: Wird der Schlüssel (in Form einer Datei, Passphrase etc.) von Verbatim gestohlen, hat der Angreifer im Anschluss vollen Zugriff auf alle Verbatim Powerbay Databank -NAS. Jedes. Weltweit. Wer sich ein verschlüsseltes NAS kauft und die Passphrase vergisst, sollte aber lieber damit rechnen, die Daten nie wieder zu sehen.

Polizei- oder Geheimdienstzugriff

Die waghalsige These, dass der Schlüssel der Aufklärung von Verbrechen dienen soll, kursiert ebenfalls. Wahrscheinlich ist diese Form der Hintertür jedoch nicht - dafür ist sie zu offensichtlich. Immerhin lässt sich mit nur einem Befehl ausgeben, wie viele Schlüssel in welchen Slots vorhanden sind, es genügt die Eingabe des Befehls cryptsetup luksDump /dev/sda1 (ersetze sda1 durch die entsprechende Partitionsbezeichnung).

Tipps für Heim-NAS

Selbstbau

Auf Grund der ungeklärten Tatsachenlage sollte man also zunächst vom Kauf einer Verbatim "Powerbay Databank" absehen, zumindest bist der Fall geklärt ist. In dem verlinkten c't-Artikel befinden sich weitere getestete Geräte, alternativ ist auch ein Selbstbau recht kostengünstig und Stromsparend möglich. Getreu dem Motto: "Vertraue nie einer Firma, die du nicht selbst gegründet hast". Tipps für Bauvorschläge gibt es etwa ebenfalls bei Heise.de.

Einzelne Dateien

Alternativ lassen sich auch nur einzelne Dateien verschlüsseln. Mittel der Wahl ist hier etwa PGP, bzw. dessen freie Implementierung GnuPG (kurz: GPG). Es handelt sich um eine sehr effiziente Verschlüsselung für einzelne Dateien, die allerings nicht transparent stattfindet: Dateien müssen zur Nutzung wieder entschlüsselt werden und befinden sich dann wieder unverschlüsselt auf der Festplatte. Fragmente der Dateien lassen sich durchaus durch forensische Analyse auch nach dem Löschen noch nachweisen.

Weblinks

- Meldung zum Thema auf heise Online: http://www.heise.de/security/meldung/Vermutlich-Hintertuer-im-Crypto-NAS-von-Verbatim-1315743.html

- Funktionsweise von LUKS erklärt vom Autor im Linux-Magazin: http://www.linux-magazin.de/Heft-Abo/Ausgaben/2005/08/Geheime-Niederschrift

- Cryptodateisysteme auf Linux: Shortpaper zum Thema LUKS der Linuxtage 2005 von Frank Becker & Conrad Rosenbaum http://chemnitzer.linux-tage.de/2005/vortraege/shortpaper/cryptoloop-clt05.pdf